As encryption has become more prevalent in online communications as a countermeasure against surveillance, attackers have sought to circumvent these measures by covertly installing malware on targeted computers that can log keystrokes, remotely spy on users with their own webcams, record Skype calls, and listen in on the computer’s built-in microphone. Sometimes the attacker is a criminal, such as the hacker who used a remote access tool (RAT) to take blackmail photos of Miss Teen USA. Sometimes the attacker is acting in support of a state, like the pro-Assad hackers whose malware campaigns against opposition supporters EFF has been tracking for the last two years. Sometimes the attacker is the government or a law enforcement agency. For example, the NSA’s Tailored Access Operations unit uses covertly-installed malware to spy on targets.

Malware is a tool that most states have their toolbox, and Vietnam is no exception. For the last several years, the communist government of Vietnam has used malware and RATs to spy on journalists, activists, dissidents, and bloggers, while it cracks down on dissent. Vietnam’s Internet spying campaign dates back to at least March 2010, when engineers at Google discovered malware broadly targeting Vietnamese computer users. The infected machines were used to spy on their owners as well as participating in DDoS attacks against dissident websites. The Vietnamese government has cracked down sharply on anti-government bloggers, who represent the country’s only independent press. It is currently holding 18 bloggers and journalists, 14 from a year earlier, according to a report issued by the Committee to Protect Journalists in 2013.

EFF has written extensively about the worsening situation for bloggers in Vietnam, supporting campaigns to free high-profile bloggers such as Le Quoc Quan and Dieu Cay, and criticizing Vietnam’s Internet censorship bill. This report will analyze malware targeting EFF's own staff, as well as a well-known Vietnamese mathematician, a Vietnamese pro-democracy activist, and a Vietnam-based journalist at the Associated Press.

A Campaign Targeting EFF and Associated Press

We will begin with the attack targeting EFF staffers. This marks the first time we have detected a targeted malware attack against our organization by what appear to be state-aligned actors.

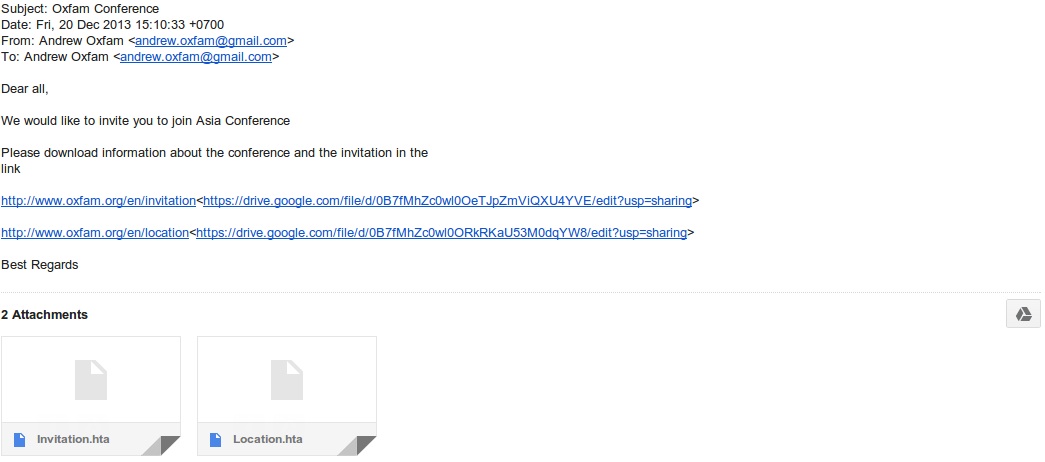

On December 20th, 2013, two EFF staffers received an email from “Andrew Oxfam,” inviting them to an “Asia Conference,” and inviting them to click on a pair of links which were supposed to contain information about the conference and the invitation itself. These links were especially suspicious because they were not hosted on Oxfam’s domain, but instead directed the invitee to a page hosted on Google Drive, seen below. In addition, this email contained two attachments purporting to be invitations to the conference.

This targeting is especially interesting because it demonstrates some understanding of what motivates activists. Just as journalists are tempted to open documents promising tales of scandal, and Syrian opposition supporters are tempted to open documents pertaining to abuses by the Assad regime, human rights activists are interested in invitations to conferences. For greater verisimilitude, the attacker should have included an offer to pay for flights and hotels.

Both attachments are the same:

351813270729b78fb2fe33be9c57fcd6f3828576171c7f404ed53af77cd91206 Invitation.hta

351813270729b78fb2fe33be9c57fcd6f3828576171c7f404ed53af77cd91206 Location.hta

The detection rate for this malware is very low, using VirusTotal, we see only one anti-virus vendor out of a possible 47 detecting this as of 19 January 2014.

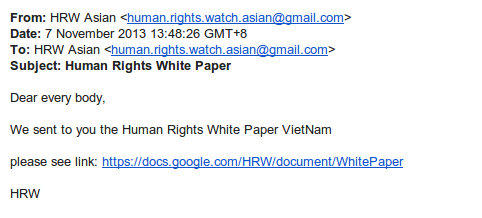

The same malware was also sent to an Associated Press reporter, masquerading as a Human Rights Watch paper.

In this attack, clicking the link in the email takes the user to the malicious HTML application (.hta) file.

The file meta-data reveals the following information:

Invitation.hta: Composite Document File V2 Document, Little Endian, Os: Windows, Version 6.1, Code page: 1252, Template: Normal, Revision Number: 2, Name of Creating Application: Microsoft Office Word, Total Editing Time: 01:00, Create Time/Date: Mon Nov 19 05:02:00 2012, Last Saved Time/Date: Mon Nov 19 05:02:00 2012, Number of Pages: 3, Number of Words: 395, Number of Characters: 2258, Security: 0

This HTML application contains an encoded executable and also contains a Microsoft Word document named “baviet.doc”:

When the recipient runs the attachment it drops the following files:

C:\Users\admin\AppData\Local\Temp\baiviet.doc

C:\Users\admin\AppData\Local\Temp\xftygv.exe

When "baviet.doc’ is displayed and "xftygv.exe" is run, it causes the following files to be installed:

C:\Program Files\Common Files\microsoft shared\ink\InkObj.dat

C:\Users\admin\AppData\Local\Temp\1959.tmp

C:\Users\admin\AppData\Local\Temp\19A8.tmp

C:\Users\admin\AppData\Local\Temp\1A65.tmp

C:\Users\admin\AppData\Local\Temp\1D72.tmp

C:\Users\admin\AppData\Roaming\HTML Help\help.dat

C:\Users\admin\AppData\Roaming\KuGou7\status.dat

C:\Users\admin\AppData\Roaming\Microsoft\Media Player\PLearnL.DAT

C:\Users\admin\AppData\Roaming\Microsoft\Werfault\WerFault.exe

C:\Windows\Performance\WinSAT\DataStore\Formal.Assessment.WinSAT.xml

C:\Windows\Performance\WinSAT\ShaderCache.vs_3.0

C:\Windows\System32\api-ms-win-core-xstate-l1-1-0.bin

C:\Windows\System32\odbccr64.dll

Several registry changes are made to enable the malicious implant to persist after reboot and the file api-ms-win-core-xstate-l1-1-0.bin is written into the process space of explorer.exe which then instantiates an outbound connection on port 443 to yelp.webhop.org.

At the time of the report, this domain pointed to 62.75.204.91 which hosted the following domains:

tripadvisor.dyndns.info, neuro.dyndns-at-home.com, foursquare.dyndns.tv, wowwiki.dynalias.net, yelp.webhop.org

This has been used as a command and control server for other Vietnamese-affiliated malware:

82f0db740c1a08c9d63c3bb13ddaf72c5183e9a141d3fbd1ffb9446ce5467113 bai viet.hta

9c07d491e4ddcba98c79556c4cf31d9205a5f55445c1c2da563e80940d949356 Unhotien.doc

Examining this malware reveals a relationship to earlier campaigns targeting Vietnamese activists.

Targeting of Vietnamese Bloggers

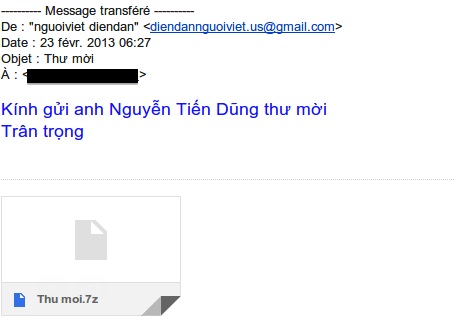

In February of 2013, a Vietnamese blogger and mathematics professor, received the following email:

Like the malware targeting the EFF and the Associated Press, the attachment was an HTML Application. In this case, the attachment was compressed with 7zip.

2fa7ad4736e2bb1d50cbaec625c776cdb6fce0b8eb66035df32764d5a2a18013 Thu moi.7z

extracted:

dd100552f256426ce116c0b1155bcf45902d260d12ae080782cdc7b8f824f6e1 Thu moi.hta

The file meta-data reveals the following information:

Thu moi.hta: Composite Document File V2 Document, Little Endian, Os: Windows, Version 6.1, Code page: 1252, Author: pluto, Template: Normal, Last Saved By: pluto, Revision Number: 2, Name of Creating Application: Microsoft Office Word, Total Editing Time: 07:00, Create Time/Date: Thu Mar 1 05:02:00 2012, Last Saved Time/Date: Thu Jan 24 09:28:00 2013, Number of Pages: 3, Number of Words: 277, Number of Characters: 1584, Security: 0

As with the EFF and AP attacks, the HTML application contains an encoded executable ( “zzpauvooos.exe”) and a document (“Doc loi.doc”).

Running “Thu moi.hta” displays “Doc loi.doc” and also drops the following files:

C:\Users\admin\AppData\Local\Temp\Doc loi.doc

C:\Users\admin\AppData\Local\Temp\zzpauvooos.exe

When "‘zzpauvooos.exe" is run, it drops the following file:

C:\Users\admin\AppData\Local\Temp\C947.tmp

And then following command is run:

"C:\Users\admin\AppData\Local\Temp\C947.tmp" --helpC:\Users\admin\AppData\Local\Temp\zzpauvooos.exe D1DF15E4D714BFDB764ECF92AE709D14BCA3E0E6C759CF7C675BE26D0296A63C3B147110AC79543CC31527651D66787152102A66C33710233BD64912707D4E60

Then the following files are dropped onto the system and the original executable is deleted:

C:\Users\admin\AppData\Roaming\Common Files\defrag.exe

C:\Users\admin\AppData\Roaming\Identities\{116380ff-9f6a-4a90-9319-89ee4f513542}\disk1.img

C:\Windows\Tasks\ScheduledDefrag.job

C:\Windows\Tasks\ScheduledDefrag_admin.job

Values are inserted into the Windows registry for persistence and the main implant, disk1.img, contacts the remote command and control domain, static.jg7.org, on port 443/tcp.

A prominent Vietnamese pro-democracy blogger living in California was successfully targeted by this attack, which led to the compromise of her blog and the invasion of her private life.

The group behind these attacks appears to have been operating since late 2009, and has been very active in the targeting of Vietnamese dissidents, people writing on Vietnam, and the Vietnamese diaspora. The appears to be the work of a group commonly known as “Sinh Tử Lệnh” and while it has been anecdotally claimed to be the work of Chinese actors, it seems to be more likely the work of Vietnamese targeting Vietnamese.

EFF is greatly disturbed to see targeted malware campaigns hitting so close to home. While it is clear that this group has been targeting members of the Vietnamese diaspora for some time, these campaigns indicate that journalists and US activists are also under attack. And while longtime activists and journalists might expect to be targeted by a state they regularly criticize, it appears that a single blog post is enough to make you a target for Vietnamese spying.

-----------------

Eva Galperin và Morgan Marquis-Boire

Hoàng Triết chuyển ngữ

Khi công nghệ mã hóa [encryption] đã trở nên phổ biến trong truyền thông trên mạng như là một biện pháp chống lại giám sát, những kẻ tấn công đã tìm cách đối phó với biện pháp này bằng cách ngấm ngầm cài đặt mã độc vào những máy tính trong tầm nhắm để ghi nhận từng phím bấm, theo dõi người sử dụng từ xa bằng chính ống kính thu hình [webcam] trên máy của họ, sao chép các cuộc gọi qua Skype, và nghe lén bằng microphone trong máy của người bị theo dõi. Có khi thì kẻ tấn công là một tội phạm, chẳng hạn như tin tặc sử dụng một công cụ truy cập từ xa [Remote access tool – RAT] để chụp ảnh của Hoa hậu Thiếu niên Hoa Kỳ [Miss Teen USA]. Có khi thì kẻ tấn công lại thuộc phe ủng hộ một chính quyền, chẳng hạn như những tên tin tặc thân Assad sử dụng mã độc tung những đợt tấn công vào phe đối lập; [những đợt tấn công] mà EFF đã và đang theo dõi từ hai năm nay. Có khi thì kẻ tấn công là một chính phủ hoặc một cơ quan an ninh pháp luật, chẳng hạn như việc ngấm ngầm cài đặt phần mềm theo dõi mục tiêu của các đội Hoạt Động Truy Cập Phù Hợp [Tailored Access Operations] thuộc Cơ Quan An Ninh Quốc Gia Hoa Kỳ.

Mã độc là một công cụ đa số các chính quyền có trong hộp đồ nghề của mình, và Việt Nam cũng không ngoại lệ. Trong vài năm vừa qua, chính quyền Cộng Sản của Việt Nam đã sử dụng mã độc và RAT để theo dõi các phóng viên, nhà đấu tranh, nhà bất đồng chính kiến, và bloggers, trong khi họ đàn áp ngăn chặn đối kháng. Chiến dịch theo dõi mạng Internet của Việt Nam khởi đầu ít nhất là từ tháng 3 năm 2010 khi các kỹ sư phần mềm của Google khám phá ra phần mềm độc hại tấn công rộng rãi vào các máy tính do người Việt sử dụng. Các máy tính bị nhiễm mã độc được sử dụng để theo dõi chủ nhân của chúng cũng như để tham gia các cuộc tấn công từ chối dịch vụ DDoS trên những trang mạng bất đồng chính kiến. Chính phủ Việt Nam đã đàn áp mạnh các blogger đối kháng, thành phần duy nhất của quốc gia này đại diện cho báo chí độc lập. Theo một bản báo cáo 2013 từ Ủy ban Bảo vệ Ký Giả, Việt Nam hiện đang giam giữ 18 blogger và phóng viên báo chí, 14 trong số họ bị giam từ 1 năm trước đây.

EFF đã có nhiều bài viết về tình hình ngày càng tồi tệ đối với các bloggers tại Việt Nam này. [VFF] cũng đã hỗ trợ các chiến dịch giải phóng những blogger cao cấp như Lê Quốc Quân và Điếu Cày, cũng như đã chỉ trích dự luật kiểm duyệt Internet của Việt Nam. Báo cáo này sẽ phân tích phần mềm độc hại tấn công chính nhân viên của EFF và một nhà toán học nổi tiếng.người Việt, một nhà đấu tranh dân chủ người Việt, và một phóng viên của AP tại Việt Nam.

CHIẾN DỊCH TẤN CÔNG NHẮM VÀO EFF VÀ HÃNG THÔNG TẤN AP

Chúng tôi sẽ bắt đầu với cuộc tấn công nhắm vào nhân viên của EFF. Cuộc tấn công này đánh dấu lần đầu tiên chúng tôi khám phá được những kẻ thuộc phe chính quyền sử dụng mã độc để tấn công vào tổ chức của chúng tôi.

Vào ngày 20 tháng 12 năm 2013, hai nhân viên của EFF đã nhận được một điện thư từ “Andrew Oxfam,” mời họ tham dự một buổi “Hội Thảo Á Châu” và mời họ nhấn vào hai đường link để có thêm thông tin về buổi hội thảo và lời mời tham dự này. Hai đường link này rất đáng nghi vì chúng không thuộc máy chủ của Oxfam. Thay vào đó, nó đưa người được mời tham dự vào một trang mạng trên Google Drive, xem hình dưới. Thêm vào đó, điện thư này còn có cả hai file đính kèm về lời mời tham dự hội thảo này.

Hành động tấn công này có một sự thú vị đặc biệt vì nó thể hiện một sự thông hiểu tâm lý về những gì những người tranh đấu quan tâm. Cũng như các phóng viên báo chí rất muốn mở các dữ liệu đính kèm về những câu chuyện scandal, cũng như những nhà ủng hộ phong trào đối kháng người Syria rất muốn mở những dữ liệu nó về sự lạm dụng bạo lực của chính quyền Assad, các nhà đấu tranh nhân quyền như chúng tôi rất muốn mở xem những dữ liệu mời mọc tham dự hội thảo. Để cho có vẻ thật hơn, những kẻ tấn công nên kèm theo trong đó nhã ý trang trả chi phí đi lại và khách sạn.

Cả hai file đính kèm đều giống như nhau:

351813270729b78fb2fe33be9c57fcd6f3828576171c7f404ed53af77cd91206 Invitation.hta

351813270729b78fb2fe33be9c57fcd6f3828576171c7f404ed53af77cd91206 Location.hta

Khả năng bị khám phá của dạng mã độc này rất thấp. Sử dụng Virus Total, chúng tôi thấy chỉ có 1 trong số 47 Cty bán sản phẩm phòng chống virút có thể nhận ra loại mã độc này, tính đến ngày 19/1/14.

Mã độc này cũng được gửi đến một phóng viên AP dưới dạng một bài viết của tổ chức Giám Sát Nhân Quyền.

Trong lần tấn công này, nhấn vào đường link trong điện thư sẽ đưa người sử dụng đến trang mạng chứa mã độc HTML (.hta) file.

Dữ liệu chi tiết meta-data cho thấy thông tin sau:

“Invitation.hta: Composite Document File V2 Document, Little Endian, Os: Windows, Version 6.1, Code page: 1252, Template: Normal, Revision Number: 2, Name of Creating Application: Microsoft Office Word, Total Editing Time: 01:00, Create Time/Date: Mon Nov 19 05:02:00 2012, Last Saved Time/Date: Mon Nov 19 05:02:00 2012, Number of Pages: 3, Number of Words: 395, Number of Characters: 2258, Security: 0”

Đoạn HTML này có chứa một file đã mã hóa ở dạng .exe và cũng chứa một Microsoft Word file với tên gọi “baiviet.doc”.

Khi người nhận được điện thư kích hoạt dữ liệu đính kèm, nó bỏ hai file này vào Local\Temp folder:

C:\Users\admin\AppData\Local\Temp\baiviet.doc

C:\Users\admin\AppData\Local\Temp\xftygv.exe

Khi “baiviet.doc” hiện ra và “xftygv.exe” được kích hoạt, nó sẽ cài những file này trong máy:

C:\Program Files\Common Files\microsoft shared\ink\InkObj.dat

C:\Users\admin\AppData\Local\Temp\1959.tmp

C:\Users\admin\AppData\Local\Temp\19A8.tmp

C:\Users\admin\AppData\Local\Temp\1A65.tmp

C:\Users\admin\AppData\Local\Temp\1D72.tmp

C:\Users\admin\AppData\Roaming\HTML Help\help.dat

C:\Users\admin\AppData\Roaming\KuGou7\status.dat

C:\Users\admin\AppData\Roaming\Microsoft\Media Player\PLearnL.DAT

C:\Users\admin\AppData\Roaming\Microsoft\Werfault\WerFault.exe

C:\Windows\Performance\WinSAT\DataStore\Formal.Assessment.WinSAT.xml

C:\Windows\Performance\WinSAT\ShaderCache.vs_3.0

C:\Windows\System32\api-ms-win-core-xstate-l1-1-0.bin

C:\Windows\System32\odbccr64.dll

Một số thay đổi trong registry sẽ xảy ra để giúp phần mềm độc hại này tồn tại sau khi reboot và file api-ms-win-core-xstate-l1-1-0.bin sẽ được ghi vào process space của explorer.exe để mở một cổng kết nối trên port 443 đến yelp.webhop.org.

Khi bản báo cáo này được công bố thì địa chỉ trên dẫn đến IP 62.75.204.91, nơi chứa các tên miền sau:

tripadvisor.dyndns.info,

neuro.dyndns-at-home.com,

foursquare.dyndns.tv,

wowwiki.dynalias.net,

yelp.webhop.org

Nó được sử dụng như một máy chủ chỉ huy và quản lý cho các phần mềm độc hại liên quan đến chính quyền Việt Nam khác:

82f0db740c1a08c9d63c3bb13ddaf72c5183e9a141d3fbd1ffb9446ce5467113 bai viet.hta

9c07d491e4ddcba98c79556c4cf31d9205a5f55445c1c2da563e80940d949356 Unhotien.doc

Quan sát các phần mềm độc hại này cho thấy sự liên hệ đến các chiến dịch trước đây nhằm nhắm vào các nhà hoạt động người Việt.

NHẮM VÀO CÁC BLOGGER VIỆT NAM

Trong tháng Hai 2013, một blogger người Việt và một giáo sư toán học đã nhận được điện thư sau (xem hình).

Cũng như mà độc tấn công EFF và hãng thông tấn AP, file đính kèm là một dữ liệu HTML. Trong trường hợp này, nó đã được nén ở dạng 7zip.

2fa7ad4736e2bb1d50cbaec625c776cdb6fce0b8eb66035df32764d5a2a18013 Thu moi.7z

Sau khi mở ra:

dd100552f256426ce116c0b1155bcf45902d260d12ae080782cdc7b8f824f6e1 Thu moi.hta

Dữ liệu chi tiết meta-data cho thấy như sau:

Thu moi.hta: Composite Document File V2 Document, Little Endian, Os: Windows, Version 6.1, Code page: 1252, Author: pluto, Template: Normal, Last Saved By: pluto, Revision Number: 2, Name of Creating Application: Microsoft Office Word, Total Editing Time: 07:00, Create Time/Date: Thu Mar 1 05:02:00 2012, Last Saved Time/Date: Thu Jan 24 09:28:00 2013, Number of Pages: 3, Number of Words: 277, Number of Characters: 1584, Security: 0

Tương tự như cuộc tấn công đối với EFF và AP, dữ liệu HTML có chứa một file đã mã hóa ở dạng .exe (zzpauvooos.exe”) và một file (“Doc loi.doc”).

Cho chạy “Thu moi.hta” hiện ra “Doc loi.doc” và cài hai file sau:

C:\Users\admin\AppData\Local\Temp\Doc loi.doc

C:\Users\admin\AppData\Local\Temp\zzpauvooos.exe

Khi chạy “zzpauvooos.exe”, nó cài thêm file:

C:\Users\admin\AppData\Local\Temp\C947.tmp

Và rồi mệnh lệnh sau được kích hoạt:

“C:\Users\admin\AppData\Local\Temp\C947.tmp” –helpC:\Users\admin\AppData\Local\Temp\zzpauvooos.exe D1DF15E4D714BFDB764ECF92AE709D14BCA3E0E6C759CF7C675BE26D0296A63C3B147110AC79543CC31527651D66787152102A66C33710233BD64912707D4E60”

Rồi sau đó các file sau được cài vào hệ thống và bản .exe gốc được xóa mất:

C:\Users\admin\AppData\Roaming\Common Files\defrag.exe

C:\Users\admin\AppData\Roaming\Identities\{116380ff-9f6a-4a90-9319-89ee4f513542}\disk1.img

C:\Windows\Tasks\ScheduledDefrag.job

C:\Windows\Tasks\ScheduledDefrag_admin.job

Một số dữ liệu sẽ được ghép vào trong Windows registry cho mục đích kiên trì tồn tại và cài đặt disk1.mdg, liên lạc máy chủ chỉ huy và điều khiển ở địa chỉ static.jp7.org trên port 443/tcp.

Một blogger đấu tranh dân chủ nổi bật ở California đã bị tấn công thành công bằng cách này, dẫn đến việc trang blog của cô ta cùng đời sống riêng tư của cô ta bị xâm phạm.

Nhóm đứng sau các cuộc tấn công này có vẻ như đã hoạt động từ năm 2009 và hiện đang rất năng động trong việc tấn công các nhà bất đồng chính kiến người Việt, những người đang viết về Việt Nam, cũng như cộng đồng người Việt. Đây có vẻ như là việc làm của nhóm có tên gọi là “Sinh Tử Lệnh” và trong lúc nó được xem như là tác phẩm của người Trung Quốc, càng ngày nó càng có vẻ như là việc làm của người Việt tấn công người Việt.

EFF rất bức xúc khi thấy các chiến dịch tấn công bằng mã độc đánh gần đến nhà mình. Trong khi rõ ràng là nhóm tấn công này đang nhắm vào cộng đồng người Việt từ bấy lâu nay, các chiến dịch tấn công này cho thấy rằng các phóng viên quốc tế và nhà tranh đấu Hoa Kỳ cũng đang bị tấn công. Và khi việc những người đấu tranh và phóng viên kỳ cựu nằm trong tầm nhắm của một chính phủ quốc gia họ thường chỉ trích là việc có thể dự đoán được, sự thật cho thấy rằng một bài viết duy nhất trên blog có thể đủ để khiến bạn trở thành một mục tiêu bị theo dõi.